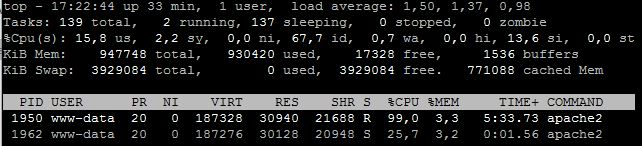

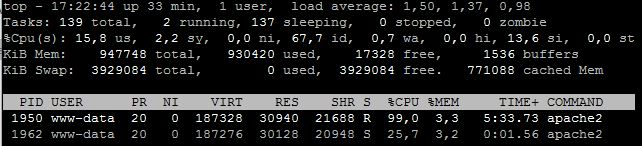

Beim Upload eine ca. 1.3 GB großen ISO-Datei über das Owncloud-Backend, geht der Prozessor des Raspi3 in die Knie.

Investigating…

Wissenswertes zu Opensourcesoftware und IT

Beim Upload eine ca. 1.3 GB großen ISO-Datei über das Owncloud-Backend, geht der Prozessor des Raspi3 in die Knie.

Investigating…

Nachdem ich mittlerweile einen recht potenten Internetzugang zu Hause habe, wollte ich mal versuchen, wie es sich denn verhält, wenn man Owncloud wirklich zu 100% selbst hostet und nicht auf einen externen Serveranbieter angewiesen ist.

Zu diesem Zwecke, hatte ich zuletzt in einen Raspberry PI3 investiert.

Als Betriebsystem kommt Raspian Lite (Jessie) zum Einsatz.

Zuerst installiere ich mysql-server5, anschließend dann phpmyadmin. Phpmyadmin zieht den Apache Webserver und div. Php-Module mit. Bei der Vergabe des MySql-Rootpasswortes sollte man kein zu einfaches Passwort wählen!

Anmerkung: Im Nachhinein gesehen, wäre es wahrscheinlich besser gewesen, das komplette /var Verzeichnis auszulagern!

Ich mounte also per /etc/fstab/ die erste Partition der SSD /dev/sda1 auf /var/www. Das Verzeichnis liegt somit auf einer rund 60GB großen Partition auf der SSD-Festplatte.

Wie man auf der Site https://download.owncloud.org/download/repositories/stable/owncloud/ beschrieben, binde ich das Repository in apt ein. Die installation von Owncloud geschieht mittels:

apt-get update

apt-get install owncloud

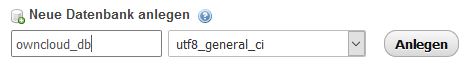

Per phpmyadmin lege ich die für Owncloud notwendige Datenbank an.

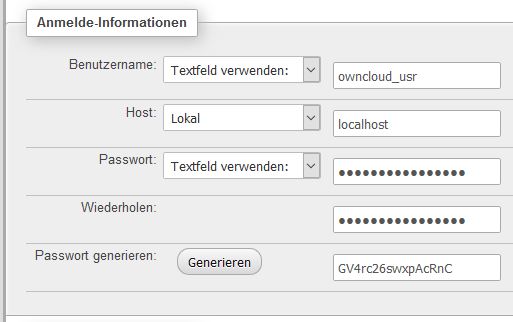

Natürlich brauchen wir auch noch einen User, der auf die DB zugreifen soll. Bitte nicht den MySql – Root User verwenden!

Nachdem User und Datenbank erstellt sind, müssen noch die Berechtigungen des User auf die Datenbank vergeben werden (Klick für größeres Bild).

Owncloud sollte NICHT per HTTP angesprochen werden. Es sollte eine strikte Umleitung auf SSL erfolgen. Dies wiederum, erfordert ein entsprechends SSL Zertifikat. Ein solches Zertifikat kann man sich entweder selbst erstellen, oder aber günstig erwerben. Ich habe mit AlphaSSL gute Erfarhungen gemacht. Es spricht jedoch nichts dagegen, ein selfsigned Zertifikat zu verwenden. Es geht ja primär um die Verschüsselung.

Genauere Infos dazu u.a. bei Digitalocean

Eine Bespielkonfiguration (Apache Vhost-Datei unter /etc/apache2/sites-available/dein.vhost.conf), mit permanenter Umleitung auf https kann z.B.: so aussehen (Apache Version 2.4):

<VirtualHost *:80>

ServerName owncloud.server.at

DocumentRoot /var/www/owncloud

SSLVerifyClient optional

Redirect permanent / https://owncloud.server.at

</Virtualhost><VirtualHost *:443>

ServerName owncloud.server.at

<IfModule mod_headers.c>

Header always set Strict-Transport-Security „max-age=15768000; includeSubDomains; preload“

</IfModule>SSLEngine on

SSLCertificateKeyFile /etc/ssl/private/zertifikat.key

SSLCertificateFile /etc/ssl/certs/zertifikat.crt

SSLCaCertificateFile /etc/ssl/certs/AlphaSSLroot.crt

DocumentRoot /var/www/owncloud

<Directory /var/www/owncloud>

Options Indexes FollowSymLinks MultiViews

AllowOverride All

Require all granted

</Directory>

ErrorLog /var/log/apache2/owncloud_error.log

CustomLog /var/log/apache2/owncloud_access.log combined

</VirtualHost>

Oben FETT geschrieben = permanente Umleitung auf HTTPS

Die Konfiguration muss dann noch per a2ensite <vhostfile> aktiviert werden! (Achtung Apache Restart nicht vergessen!)

a2enmod ssl

a2enmod headers

service apapche2 restart

apt-get install php5-apcu

Danach diese Zeile (unten fett geschrieben) in /var/www/owncloud/config/config.php einfügen:

‚dbpassword‘ => ‚wPCn5EhH5q4E4ZcB‘,

‚logtimezone‘ => ‚UTC‘,

‚installed‘ => true,

‚memcache.local‘ => ‚\OC\Memcache\APCu‘,

Apache Restart nicht vergessen.

Nun sollten die grundlegenden Vorarbeiten erledigt sein. Nach Aufruf des entsprechenden URL der Owncloudinstallation, gibt man nun DB_User, Datenbank, Host, Owncloud-Admin-User inklusive Passwort in die erscheinende Maske im Browser ein und klickt auf „Installation Fertigstellen“.

Ist alles glatt gegangen, sollte man im Backend von Owncloud landen.

Im Backend sollte die serverseitige Verschlüsselung (Anklicken des angemeldeten User – Administration – links auf Serverseiteige Verschlüsselung – Haken setzen bei Serverseiteige Verschlüsselung aktivieren + Klick auf Verschlüsselung aktiveren) eingeschaltet werden.

Aktivieren des Verschlüsselungsmodules über Klick (links) auf: Apps – Nicht aktiviert – Default encryption module – > auf Aktivieren klicken.

Danach bitte nochmals ab- und wieder anmelden, damit der Schlüssel initialisiert werden kann.

apt-get install fail2ban

Danach kopiert man /etc/fail2ban/jail.conf nach jail.local und aktiviert die entsprechenden jails in der Datei.

Am Beispiel von ssh sieht die Konfig so aus (enabled einfach auf true stellen):

[ssh]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 6

apt-get install rkhunter

rkhunter –propupd –update

Sollte man in eine Fehlermeldung a la: „Invalid SCRIPTWHITELIST configuration option: Non-existent pathname: /usr/bin/lwp-request“ laufen, muss in /etc/rkhunter.conf die Zeile

SCRIPTWHITELIST=/usr/bin/lwp-request

auskommentiert werden. Danach sollte das Updatescript problemlos durchlaufen und einen Fingerabdruck des Systemes erstellen.

apt-get install libapache2-mod-evasive

Nach der Installation sollte man das Logginverzeichnis erstellen und dem Apache-User (in der Regel www-data bei einsatz von mod_php) Zugriff auf dieses Verzeichnis gewähren.

chown www-data /var/log/mod_evasive

Unter /etc/apache2/mods-available/evasive.conf muss die Konfiguration angepasst werden. Eine nicht so scharf eingestellte Beispielkonfiguration wäre:

<IfModule mod_evasive20.c>

DOSHashTableSize 3097

DOSPageCount 20

DOSSiteCount 100

DOSPageInterval 1

DOSSiteInterval 1

DOSBlockingPeriod 10

DOSEmailNotify hostmaster@it-networker.at

#DOSSystemCommand „su – someuser -c ‚/sbin/… %s …'“

DOSLogDir „/var/log/mod_evasive“

DOSWhitelist 127.0.0.1

</IfModule>

Dies sollte es vorerst gewesen sein. Im folgenden Teil (noch in Arbeit), werde ich kurz auf die zusätzliche Absicherung des Systemes eingehen und auch eine Benachrichtigung einrichten.

Vor allem kann ich dann eventuell schon Aussagen bezogen auf die Leistungsfähigkeit des PI3 tätigen.

Nachdem ich mich in letzter Zeit recht intensiv mit dem Abkoppeln von den Bigplayern in Sachen Cloudservices beschäftige, habe ich mir heute angeschaut, wie ich denn meine Kontakte von meinem Android Smartphone in die ownCloud bringe.

Zuallererst muss natürlich die Kontakteapp in Owncloud installiert werden.

Einerseits testete ich das kostenlose CardDAVSync-free, das nur Kontakte synchronisieren kann.

Hier bin ich auf ein Problem gestoßen: Ändere ich in Owncloud den Namen des Kontaktes, ändert sich dieser nach der Synchronisierung am Smartphone nicht (jedenfalls nicht so, wie ich es erwartet habe).

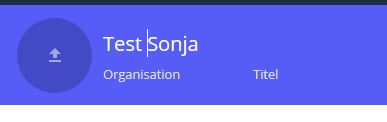

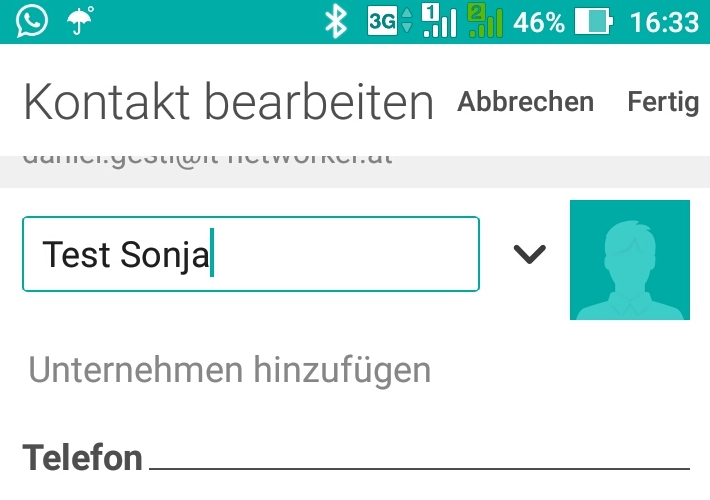

Nehmen wir hierfür ein Beispiel: Ein Kontakt ist nur mit Vorname „Sonja“ gespeichert. Ich ändere in Owncloud-Kontakte im obigen Bereich den Kontakt auf „Test Sonja“ und synchronisiere.

Dennoch bleibt am Smartphone der Name zumindest bei der Kontaktliste (Anzeigename) auf Sonja stehen.

Geht man in die Detailansicht des Kontaktes, dann erkennt man, dass hier sehr wohl „Test Sonja“ hinterlegt ist.

Der Anzeigename in Owncloud entspricht nicht dem Vornamen und Nachnamen des Kontaktes im Smartphone. Das ist zumindest meine Annahme. Ändert man die Details direkt am Smartphone und synchronisiert erneut, funktioniert es wie erwartet.

Dies war der Grund weshalb ich noch eine kostenpflichtige Smartphone-App getestet habe – DAVDroid.

Beide Apps legen am Smartphone ein eigenes -dem Konto zugeordnetes- Adressbuch an. Im Falle von DAVDroid nennt sich das Adressbuch somit DAVdroid. Anfangs ist das Adressbuch noch leer.

Grundsätzlich sollte https bei der Verbindung zum ownCloud-Server verwendet werden. Die Konfiguration ist eigentlich schnell erledigt. Man muss nur Username / Passwort und den richtigen „dav-pfad“ angeben.

Für Owncloud lautet dieser /remote.php/dav/ der komplette URL würde beispielsweise dann so lauten: https://owncloud.deinedomain.com/remote.php/caldav/

Anmerkung: Im obigen Beispiel wird angenommen, dass owncloud direkt per Subdomain „owncloud“ angesteuert werden kann, weshalb hier im Pfad /owncloud wegfällt.

Natürlich wird auch noch der ownCloud Benutzername und das Passwort von DAVDroid gefordert, um die Verbindung aufbauen zu können.

Details zur Konfiguration findet man auch auf der Website des Entwicklers.

Auf meinem Smartphone (Android 6.0.1) kopiere ich alle Kontakte von meinem Googlekonto zu DAVDroid, wobei ich die Kontakte jedoch auf meinem Googlekonto belasse (Backup).

Danach blende ich in der Kontakteapp nur die Kontakte von DAVDroid ein.

Auf dem PC bereits in Owncloud (Kontaktapp) eingeloggt, starte ich die Synchronisierung und beobachte dabei das Logfile meines Apachen (owncloud_access.log). Ich sehe etliche PUT Kommandos. Gut… Die Kontaktapp von Owncloud füllt sich mit Inhalten.

Alles funktioniert soweit, wie bei der Gratisapp auch.

ABER: Ich laufe wieder in selbiges Problem (siehe oben).

Ein Denkfehler meinerseits? Ein Konfigurationsfehler? ein Bug?

Ich weiß es im Moment nicht…

Ihr Datenverzeichnis ist möglicher Weise aus dem Internet erreichbar. Die .htaccess-Datei von ownCloud funktioniert nicht. Wir raten Ihnen dringend, dass Sie Ihren Webserver dahingehend konfigurieren, dass Ihr Datenverzeichnis nicht länger aus dem Internet erreichbar ist, oder Sie verschieben das Datenverzeichnis außerhalb des Wurzelverzeichnisses des Webservers.

So, oder so ähnlich, tönt es momentan im Adminbackend von Owncloud 9.0.3, obwohl man (bis auf das Owncloud Upgrade auf die Version 9.0.3) nichts am Server gemacht hat.

Das Problem bzw. genauer gesagt die „Falschmeldung“ ist wohl auf einen Bug zurückzuführen.

Dennoch sollte man versuchen, ein File aus dem Datenverzeichnis aufzurufen, ohne eingeloggt zu sein:

Bsp: https://dein.owncloud.com/data/owncloud.log

Startet der Download, ohne dass man eingeloggt ist, dann sollte man sich schleunigst um die Konfiguration des Webserver kümmern. Hier wird dann vermutlich die .htaccess Datei wirklich nicht berücksichtigt.

Ansonsten handelt es sich bei dieser Meldung im Adminbackend um eine Fehlermeldung, die nicht der Wahrheit entspricht.

https://github.com/owncloud/core/pull/25331

In dem Fall also auf 9.0.4 warten, um den vermeintlichen Fehler los zu werden.

Immer wiedermal passiert es, dass meine Owncloud nach einem Upgrade (per apt-get) im Wartungsmodus hängen bleibt. Um diesem Umstand entgegen zu wirken, muss man in der config.php, welche sich in der Regel (Debian) unter:

befindet den Wartungsmodus abschalten.

Mit einem Texteditor eurer Wahl editiert ihr also die config.php folgendermaßen:

ändern in:

Um sicherzugehen, dass das Upgrade fehlerfrei gelaufen ist, kann man folgende Befehl in der Kommandozeile absetzen, sofern der Wartungsmodus bereits inaktiv geschaltet ist:

mit einem:

lässt sich der Versionsstatus abrufen. In meinem Fall sieht das dann so aus: