Hatte ich heute noch gar nicht daran gedacht, dass es eventuell ein typischer Montag werden sollte, wurde ich jedoch alsbald wieder auf den Boden der Realität zurückgeholt. Ein typischer Montag nimmt seinen Lauf. 🙂

Mein Server auf der Blacklist – na toll. Ein paar Emailprovider rejecten meine Emails bereits, da selbige die Blacklists zum eigenen (Spam)Schutz abrufen. Ich bemühe besagte Website des „Blacklistinganbieters“, um zu sehen, was denn da los ist und werde auch sofort und sehr detailliert auf die Sachlage aufmerksam gemacht.

Offenbar hat einer meiner LAN Rechner eine Verbindung zu einer IP Adresse aufgenommen, die nur ein bereits seit 2008 im Umlauf befindender Bankingtrojaner nutzt. Um nun herauszufinden, welcher Rechner es genau ist, bemühe ich mein GOTT SEI DANK sehr umfangreiches Logging auf der Firewall. Hätte ich hier keine Logs, wäre ich ganz schön aufgeschmissen!

Nach kurzer Recherche ist der betroffene Rechner auch ausfindig gemacht. Nach Studie der „Charakteristiken“ des Trojaners, wird zu allererst mal nach einem Removaltool für diesen „Bösling“ gesucht und gefunden.

Nicht zu vergessen gilt es, die automatische Systemwiederherstellung von Windows XP auszuschalten. Und nun feuer frei… der Remover sucht… und sucht… und findet: NICHTS…?!?!

Ratlosigkeit?

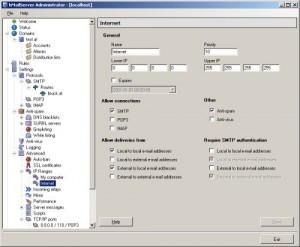

Nein, als Präventivmaßnahme blocke ich alle ausgehenden Connections zu besagter Schädlings-IP, die anscheinend immer dieselbe ist. Natürlich ist das keine Problemlösung, jedoch verhindere ich hiermit weitere Kommunikation. Weitere Scanvorgänge mit 3 anderen Utilities und auch Antivirensoftware verpuffen ebenso ohne Ergebnis. Alle meinen: „Die Maschine ist clean.“

Handarbeit

Gut! Dann geh ich halt selbst suchen! Aufgrund der detaillierten Beschreibung des Trojaners, suche ich selbst nach Dateien und Registryeinträgen, die hinterlassen werden. Zu meiner Verwunderung finde ich aber auch hier keinen einzigen Hinweis darauf, dass ein Schädling am Werke ist.

Ok, zusammenfassend:

- Virenscanner und div. Tools finden nichts

- Manuelle Suche nach Spuren des Trojaner sind erfolglos. Es sind keine Spuren (abgelegte Dateien in /Temp oder /Windows/temp) zu finden

Nächster (letzter) Lösungsansatz, bevor eine Neuinstallation des Rechners die letzte Variante ist, ist das neu schreiben des MBR (MasterBootRecord) mittels XP CD und Recoverymodus, da sich der Schädling im MBR versteckt.

Der MBR wird erfolgreich neu geschrieben. Ich reboote das System und werfe, nachdem der PC hochgefahren ist, erneut einen Blick auf meine Logdateien. Normalerweise hat der PC bei jedem Neustart eine Verbindung zur „bösen“ IP aufgenommen.

Aha, siehe da – es wird keine Verbindung mehr aufgebaut. Schaut nach einem Erfolg aus.

Nichts desto trotz ist in so einem Fall, die bessere Variante, den PC neu aufzusetzen!

Übrigens handelte es sich lt. Spamlisting um diesen Schädling (obwohl einige Details nicht dafür sprechen), der nur unter Windows sein Unwesen treibt: http://www.symantec.com/security_response/writeup.jsp?docid=2008-010718-3448-99