Nachdem ich mich in letzter Zeit recht intensiv mit dem Abkoppeln von den Bigplayern in Sachen Cloudservices beschäftige, habe ich mir heute angeschaut, wie ich denn meine Kontakte von meinem Android Smartphone in die ownCloud bringe.

Zuallererst muss natürlich die Kontakteapp in Owncloud installiert werden.

Einerseits testete ich das kostenlose CardDAVSync-free, das nur Kontakte synchronisieren kann.

Hier bin ich auf ein Problem gestoßen: Ändere ich in Owncloud den Namen des Kontaktes, ändert sich dieser nach der Synchronisierung am Smartphone nicht (jedenfalls nicht so, wie ich es erwartet habe).

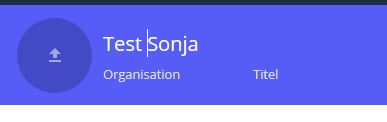

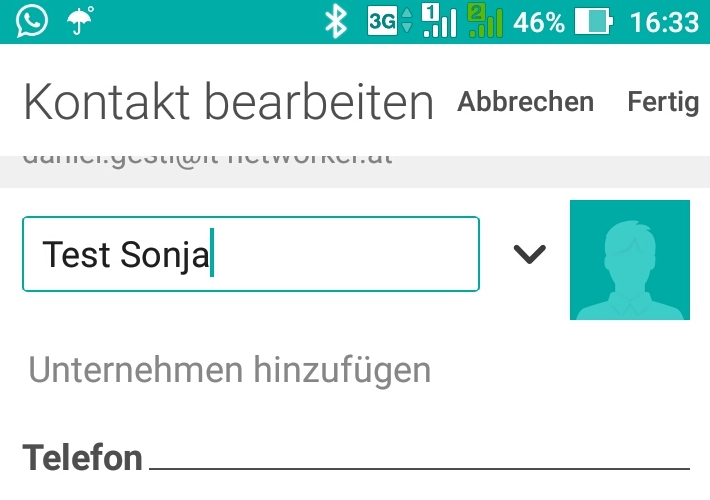

Nehmen wir hierfür ein Beispiel: Ein Kontakt ist nur mit Vorname „Sonja“ gespeichert. Ich ändere in Owncloud-Kontakte im obigen Bereich den Kontakt auf „Test Sonja“ und synchronisiere.

Dennoch bleibt am Smartphone der Name zumindest bei der Kontaktliste (Anzeigename) auf Sonja stehen.

Geht man in die Detailansicht des Kontaktes, dann erkennt man, dass hier sehr wohl „Test Sonja“ hinterlegt ist.

Der Anzeigename in Owncloud entspricht nicht dem Vornamen und Nachnamen des Kontaktes im Smartphone. Das ist zumindest meine Annahme. Ändert man die Details direkt am Smartphone und synchronisiert erneut, funktioniert es wie erwartet.

Dies war der Grund weshalb ich noch eine kostenpflichtige Smartphone-App getestet habe – DAVDroid.

Beide Apps legen am Smartphone ein eigenes -dem Konto zugeordnetes- Adressbuch an. Im Falle von DAVDroid nennt sich das Adressbuch somit DAVdroid. Anfangs ist das Adressbuch noch leer.

Konfiguration der App

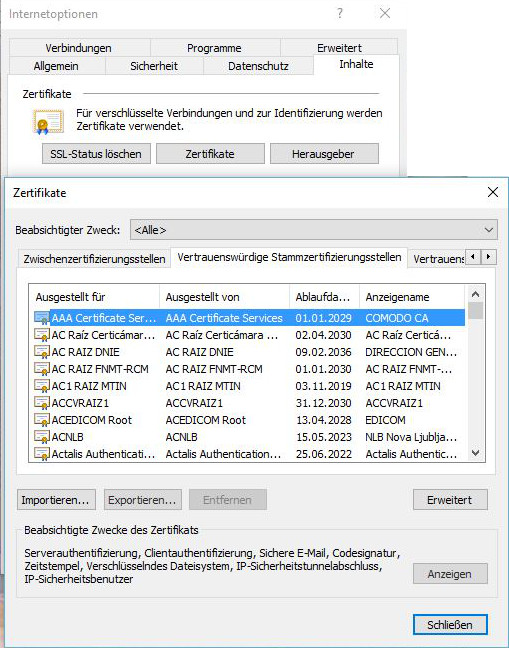

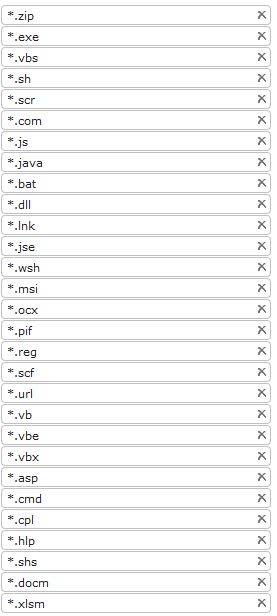

Grundsätzlich sollte https bei der Verbindung zum ownCloud-Server verwendet werden. Die Konfiguration ist eigentlich schnell erledigt. Man muss nur Username / Passwort und den richtigen „dav-pfad“ angeben.

Für Owncloud lautet dieser /remote.php/dav/ der komplette URL würde beispielsweise dann so lauten: https://owncloud.deinedomain.com/remote.php/caldav/

Anmerkung: Im obigen Beispiel wird angenommen, dass owncloud direkt per Subdomain „owncloud“ angesteuert werden kann, weshalb hier im Pfad /owncloud wegfällt.

Natürlich wird auch noch der ownCloud Benutzername und das Passwort von DAVDroid gefordert, um die Verbindung aufbauen zu können.

Details zur Konfiguration findet man auch auf der Website des Entwicklers.

Kontakte von GMAIL nach DAVDroid verschieben

Auf meinem Smartphone (Android 6.0.1) kopiere ich alle Kontakte von meinem Googlekonto zu DAVDroid, wobei ich die Kontakte jedoch auf meinem Googlekonto belasse (Backup).

Danach blende ich in der Kontakteapp nur die Kontakte von DAVDroid ein.

Synchronisierung anstossen

Auf dem PC bereits in Owncloud (Kontaktapp) eingeloggt, starte ich die Synchronisierung und beobachte dabei das Logfile meines Apachen (owncloud_access.log). Ich sehe etliche PUT Kommandos. Gut… Die Kontaktapp von Owncloud füllt sich mit Inhalten.

Alles funktioniert soweit, wie bei der Gratisapp auch.

ABER: Ich laufe wieder in selbiges Problem (siehe oben).

Ein Denkfehler meinerseits? Ein Konfigurationsfehler? ein Bug?

Ich weiß es im Moment nicht…