Wie Heise berichtet, war angedacht im Zuge des Märzpatchday gravierende Änderungen an der Konfiguration bzgl. die Kommunikation im Active Directory vorzunehmen. Dies wurde nun aber auf „später im Jahr“ verschoben.

Wie Heise berichtet, war angedacht im Zuge des Märzpatchday gravierende Änderungen an der Konfiguration bzgl. die Kommunikation im Active Directory vorzunehmen. Dies wurde nun aber auf „später im Jahr“ verschoben.

Folgendes gilt aber noch immer: Wer bislang noch die unverschlüsselte Kommunikation Port (Port 389) nutzt, erlebt nach dem Einspielen des jetzt verschobenen Patches ggf. eine böse Überraschung.

Ist LDAPS aktiv, müssen alle Netzwerkgeräte, die das Active Directory nutzen, LDAPS fähig sein, um auch weiterhin mit dem Active Directory kommunizieren zu können. Wird Windows als Clientsystem verwendet, stellt dies zumeist kein Problem dar.

Was ist aber mit „anderen“ Clients, oder alter Software?

Wie sieht es beispielsweise mit NAS-Systemen aus, die an das AD angebunden sind? (Synology, Asus, Qnap…)

Gibt es LDAP Anbindungen von Fremdsystemen (z.b. Kopano-Collaboration-Suite, die via LDAP die User aus dem AD abgreift?)

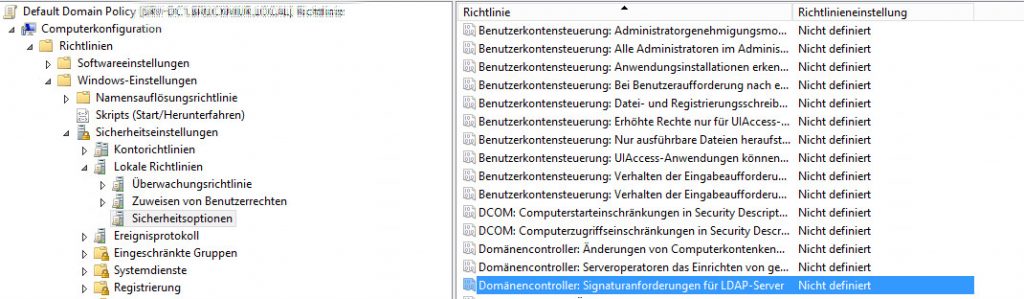

Hat man an seinem AD -bezogen auf die Kommunikation- keine Anpassungen vorgenommen und ist dieser Parameter in den Gruppenrichtlinien „nicht definiert“, wird nach Einspielen des Märzpatches die verschlüsselte Kommunikation aktiviert!

Kurz gesagt: Parameter steht auf „nicht definiert“ = Probleme nach Einspielen des Patches!

Es ist also unbedingt nötig, BEREITS JETZT zu prüfen, wie der betroffene Parameter bei euch im AD eingestellt ist.

So sollte es NICHT aussehen:

Als Übergangslösung sollte der Parameter VOR EINSPIELEN DES PATCHES zumindest auf KEINE stehen, bis sichergestellt ist, dass alle Geräte, die auf LDAP zugreifen, auch mit LDAPS umgehen können. Hierfür kann das Logging am Server so konfiguriert werden, dass man genau erkennen kann, welche Clients sich ungesichert anmelden.

Es gilt, sämtliche Clients auf LDAPS umzustellen, bevor LDAPS erzwungen wird = Parameter in der GPO auf „Signatur erforderlich“ umstellen.

Das Ziel ist, keine unverschlüsselten Anmeldedaten mehr zu verwenden. (auch nicht im internen Netz!)

Weitere Infos hierzu:

Heise – LDAPS Umstellung

Gruppenrichtlinie.de – Artikel zu LDAPS