Letztes Update: 27.12.2018

Getestet: 28.10.2018

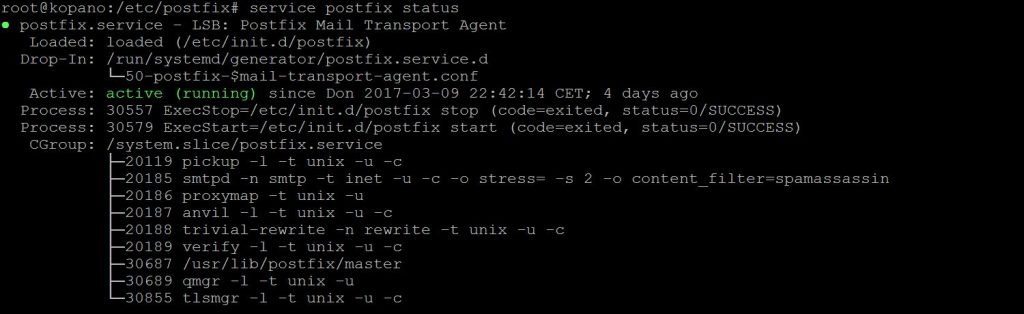

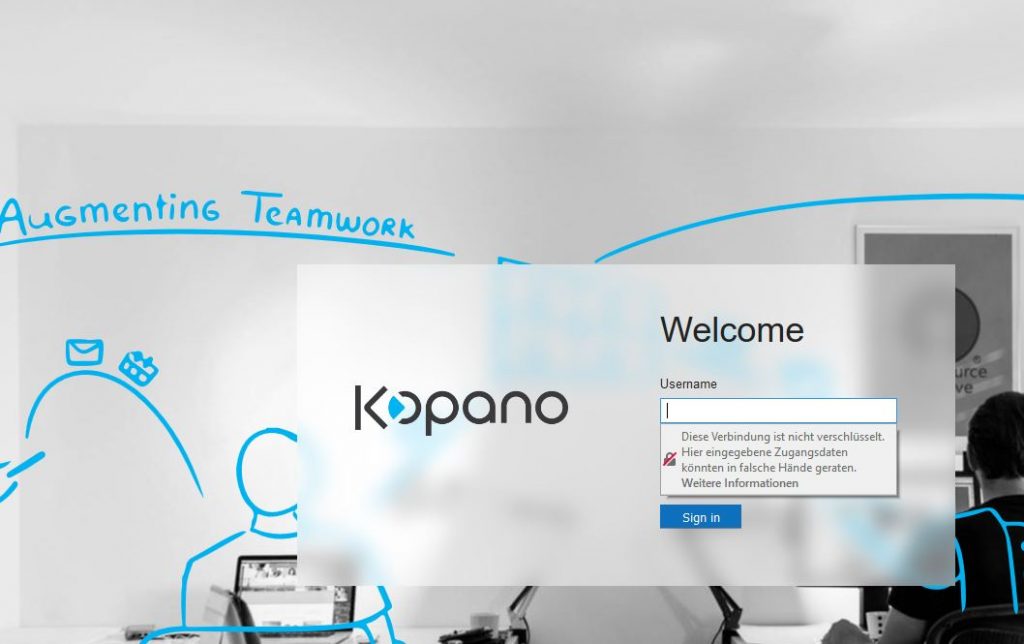

Und weiter gehts… Teil 1 und Teil 2 der Kopanoinstallation sollten erledigt sein. Aktuell sind die Verbindungen, die zu Kopano aufgebaut werden noch nicht verschlüsselt, da das http-Protokoll verwendet wird.

Dies bedeutet, dass sämtliche Passwörter im Klartext über die Leitung gehen. Sehr unschön, nicht zeitgemäß und deshalb unbedingt zu beheben!

SSL-Zertifikat

Für die Verschlüsselung der Verbindung, benötigt man ein SSL-Zertifikat. Variante 1 wäre, sich ein solches Zertifikat selbst zu erstellen. Variante 2 wäre, ein Zertifikat zu kaufen.

Variante 1 (self-signed): Kostet nichts, jedoch werden Internetbrowser und andere Endgeräte beim Verbindungsaufbau meckern.

Ein solches Zertifikat wird so zusammengebaut:

openssl genrsa -des3 -passout pass:xxxxxxxx -out kopano.pass.key 4096 openssl rsa -passin pass:xxxxxxxx -in kopano.pass.key -out kopano.key rm kopano.pass.key openssl req -new -key kopano.key -out kopano.csr

Nach Eingabe des letzten Befehles, werden einige Details abgefragt. Am Wichtigsten ist die Frage nach dem common name dieser MUSS entsprechend dem FQDN des Servers befüllt werden, auf dem Kopano läuft.

Und nochmals in die Konsole:

openssl x509 -req -days 1095 -in kopano.csr -signkey kopano.key -out kopano.crt

Das .key-File und das .crt-File werden anschließend in die dafür vorgesehenen Ordner verschoben.

mv kopano.crt /etc/ssl/certs mv kopano.key /etc/ssl/private

Apache ssl aktivieren

Kurz und schmerzlos.

a2enmod ssl service apache2 restart service apache2 status

vHost anpassen

Kopano + Postfix werden exklusiv auf meinem Server betrieben (es läuft sonst kein vHost). Die Konfiguration findet deshalb direkt in der /etc/apache2/sites-available/000-default.conf statt.

Grundsätzlich leite ich alle Anfragen die auf Port 80 an den Server gerichtet werden auf die HTTPS-Seite um.

Innerhalb des *.80er Virtualhost-Eintrags, richte ich eine permanente Umleitung ein:

Redirect / https://<FQDN Kopano Server>/

Danach erstelle ich im File 000-default.conf einen weiteren vHost. Dieser ist für die SSL Anfragen zuständig:

<Virtualhost *:443>

ServerName <FQDN Kopano Server>

ServerAdmin hostmaster@domain

DocumentRoot /var/www/html

#SSL Zertifikate

SSLEngine on

SSLCertificateFile /etc/ssl/certs/kopano.crt

SSLCertificateKeyFile /etc/ssl/private/kopano.key

#SSL Logging

LogLevel info ssl:warn

ErrorLog ${APACHE_LOG_DIR}/kopano_ssl_error.log

CustomLog ${APACHE_LOG_DIR}/kopano_ssl_access.log combined

</VirtualHost>

Apacheserver neu starten…

service apache2 restart

SSL-Check

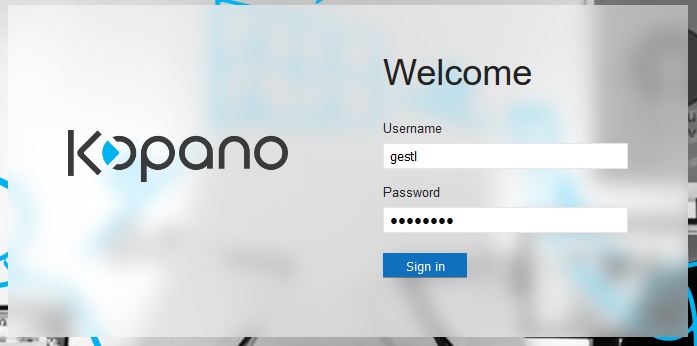

Es ist an der Zeit, den URL https//:<FQDN>/webapp aufzurufen. Ist das Zertifikat self-signed, wird der Browser eine Fehlermeldung ausgeben. (Es muss eine Ausnahme erstellt werden).

![]()

Wie im Screenshot leicht erkennbar ist, wird ein Zertifikatsfehler angezeigt (hier im IE). Dieser Fehler wird durch das self-signed Zertifikat ausgelöst. Die Verbindung ist dennoch verschlüsselt!

SSL-Variante 2 – Ein Zertifikat von einer CA kaufen. Die Implementierung eines gekauften SSL Zertifikates, läuft im Großen und Ganzen gleich ab, wie bei Einbindung eines self-signed Zertifikates.

Gegebenenfalls muss jedoch noch ein Rootzertifikat eingebunden werden, dass von der jeweiligen CA bezogen werden kann.

Bsp:

SSLCaCertificateFile /etc/ssl/certs/RootZertifikat.crt

Ich empfehle hier bewusst keine CA (Zertifizierungsstelle). Bitte googeln.

SSL Done! 😉

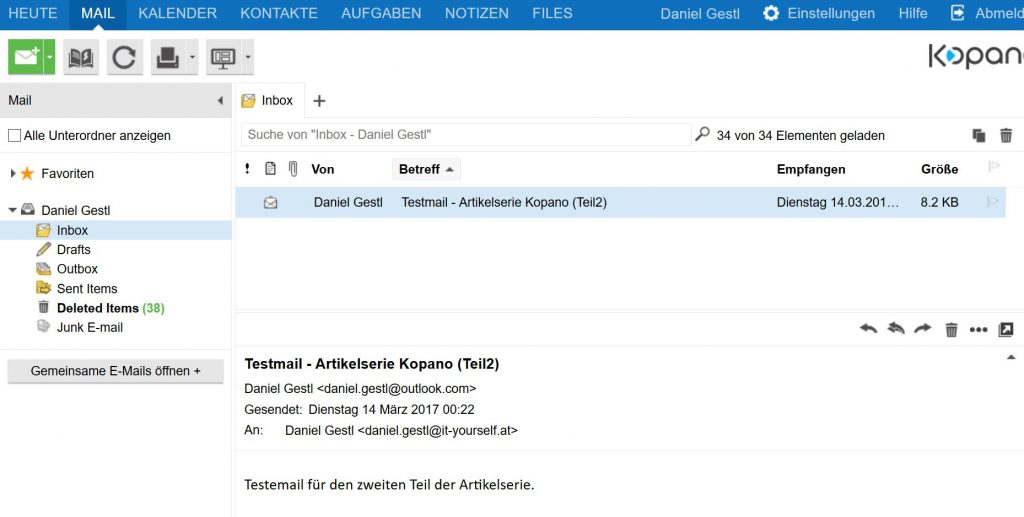

Deskapp im Einsatz

Die Standarddeskapplikaton für Emails unter MS Betriebssystemen ist Outlook. Im Arbeitsalltag ist dies (leider) annähernd selbstverständlich.

Hierbei scheint ein funktionierendes „Senden an… -> Emailempfänger“ das absolute Killerkriterium zu sein. (Zumindest meiner Erfahrung nach).

Wenn man „seinerzeit“ Zarafa mit Hilfe der Webapp verwendete und keinen Emailclient einsetzen wollte, gab es dieses Feature einfach nicht.

Aber…

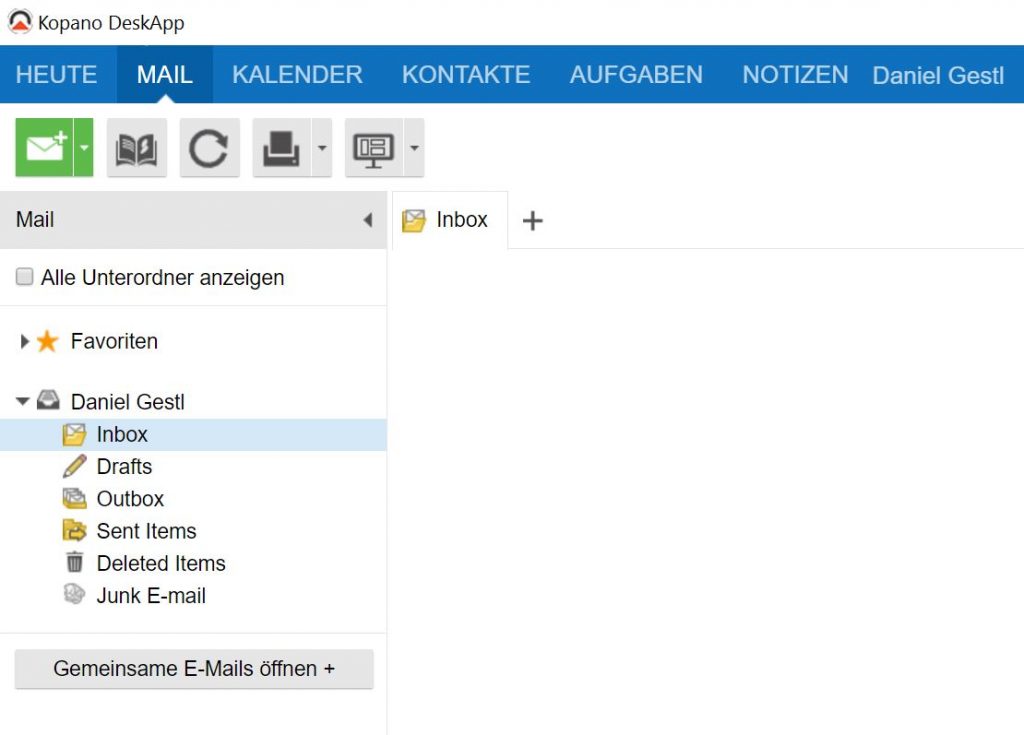

Mit Kopano kam die Deskapp. Die Deskapp ist genaugenommen ein adaptierter Chromium Browser, der sämtliche Funktionen der Webapp beinhaltet.

Der Clou dabei? — „Senden an Emailempfänger“ funktioniert damit!

Bye Bye liebe Standard-Mailclients!

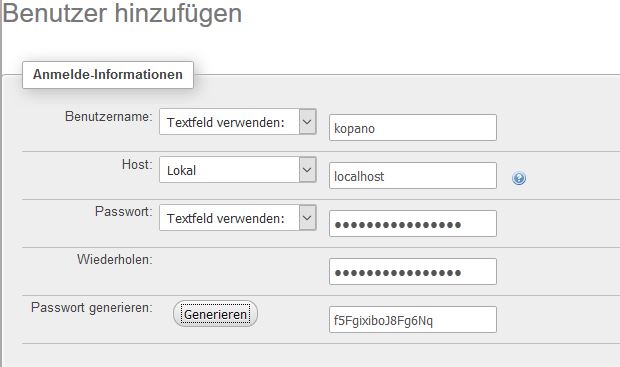

Download / Einrichtung / Start der Deskapp

Wie alle anderen Komponenten auch, kann die Deskapp von https://download.kopano.io/community auf den Rechner gezogen werden.

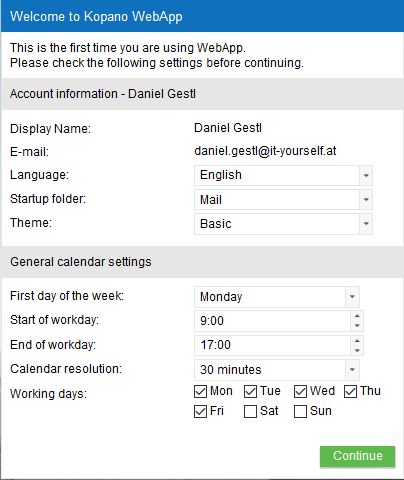

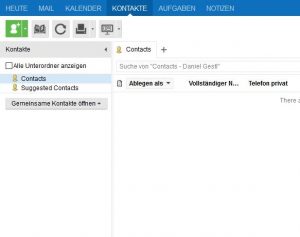

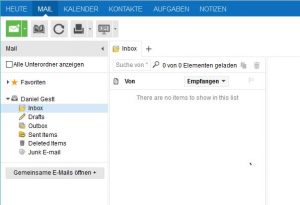

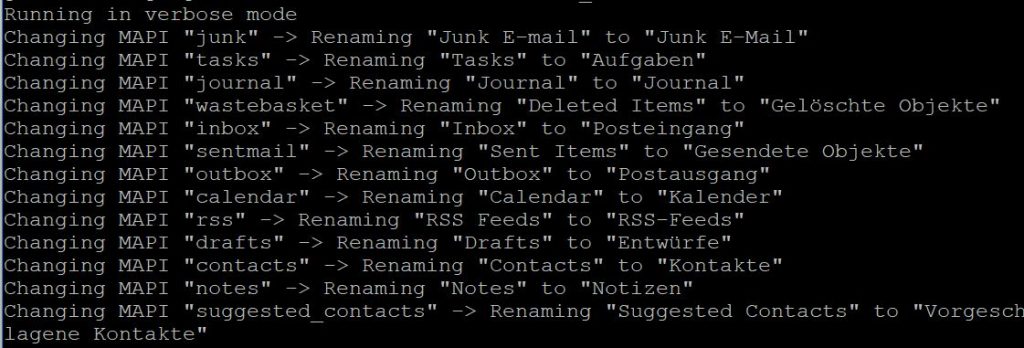

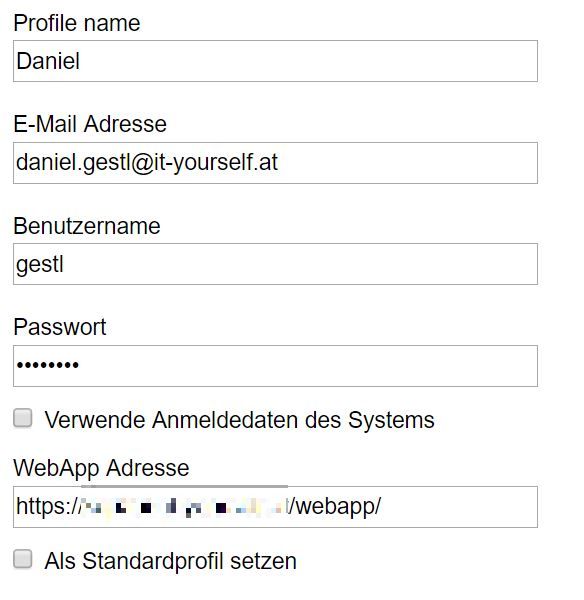

Nach Installation und Aufruf der Deskapp, muss ein neues Profil angelegt werden.

Deskapp up and running…

Definiert als Standard-Mail-App

Kopano-Files (Einbindung Cloudspeicher)

Herunterladen und entpacken des Modules:

cd /tmp wget https://download.kopano.io/community/files:/files-2.1.0.74-Debian_8.0-amd64.tar.gz tar xvfz *.tar.gz cd files-2.1.0.74-Debian_8.0-amd64/ dpkg -i *.deb apt-get -f install dpkg -i *.deb

Falls man in der Webapp angemeldet ist, bitte abmelden und erneut anmelden, damit das Modul aktiv wird. (Es sollte im oberen Bereich – blaue Leiste – mit Namen FILES aufscheinen).

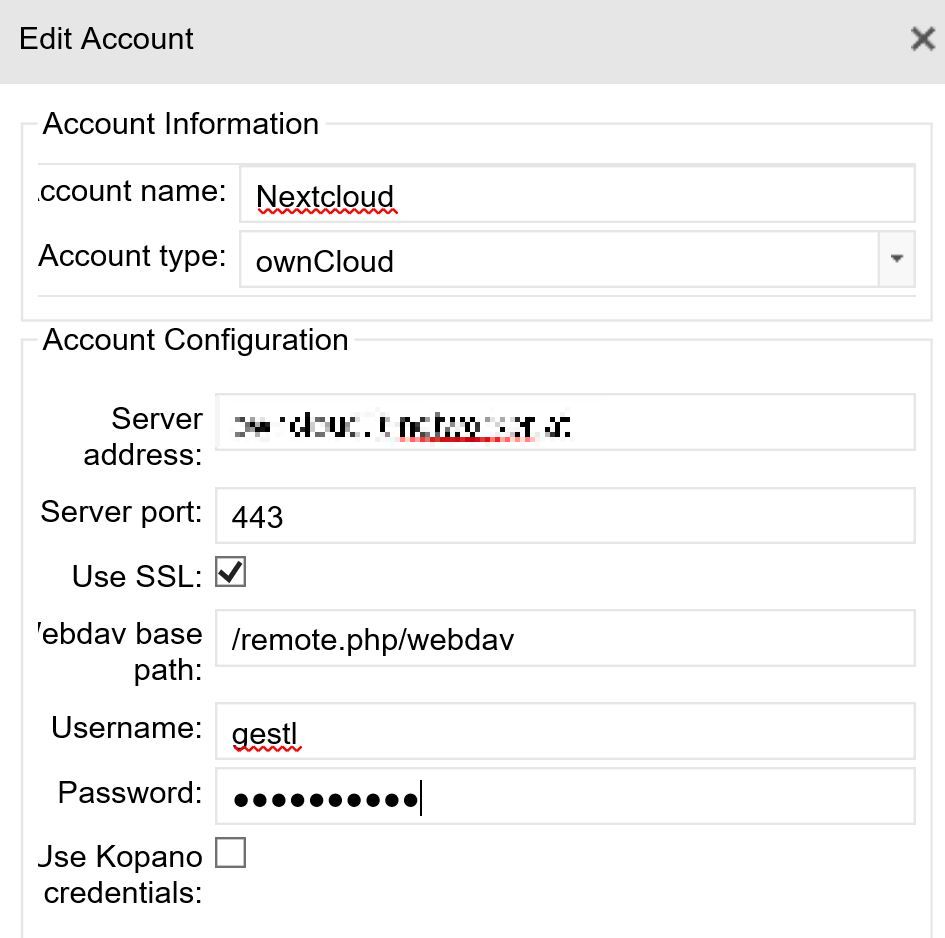

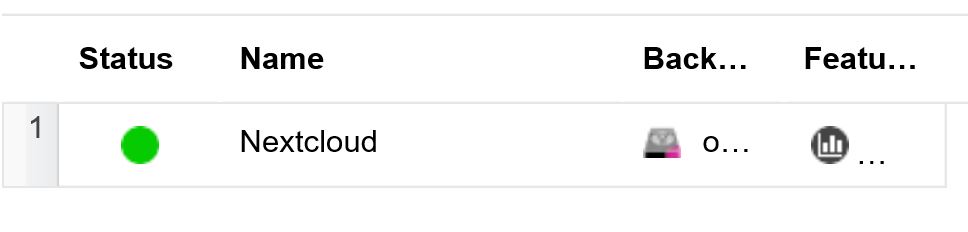

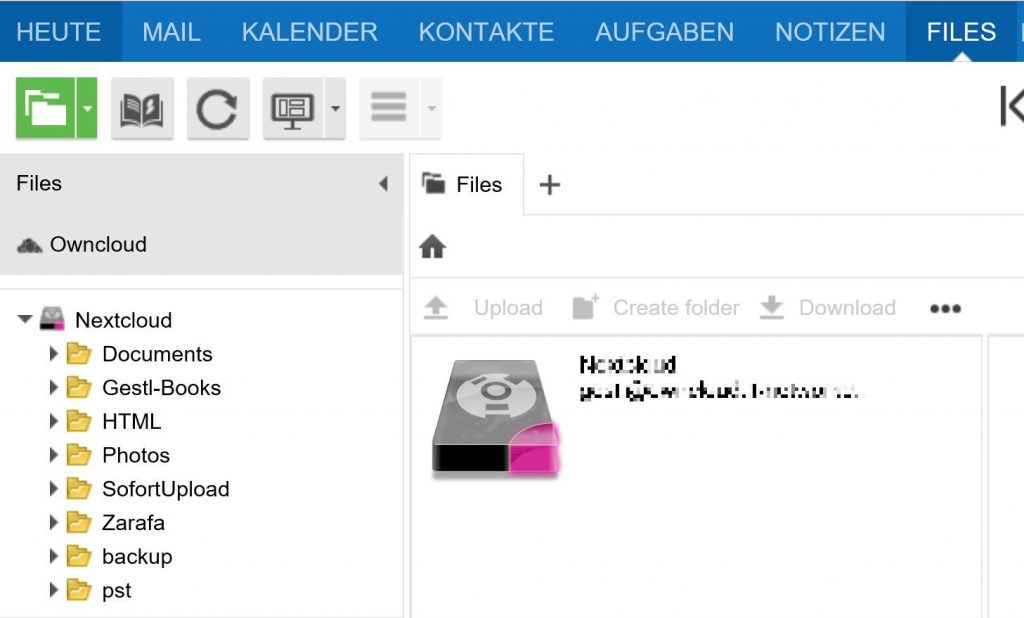

Über das Menü: Einstellungen -> Files (+ Add Account), kann ein Account (z.B. von Nextcloud) eingebunden werden.

Status OK

Clouddrive eingebunden

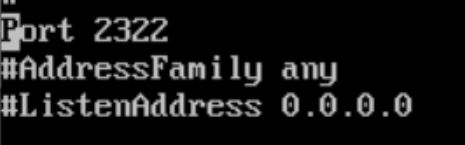

Z-Push

Sicher kein „Unbekannter“ für Zarafauser. Z-push sorgt dafür, dass die Groupwaredaten den Weg auf das Smartphone finden. Um dies zu bewerkstelligen, emuiert es das ActiveSync Protokoll. (Und das macht es extrem gut.)

Ich gehe hier nicht auf jeden Schritt ein, da die Doku von Kopano wirklich alles abdeckt, was das z-push-Herz begehrt.

Wichtig ist u.a. folgende Info:

To encrypt data between the mobile devices and the server, it’s required to enable SSL support in the web server.

Keep in mind that some mobile devices require an official SSL certificate and don’t work with self signed certificates. For Windows Phone and Windows Mobile you might need to install the certificates on the device

Heißt soviel wie:

- Verschlüsselte Verbindungen benötigen SSL Support (erledigt)

- Das SSL-Zertifikat sollte ein offiziell anerkanntes SSL Zertifikat sein, da es u.U. zu Problemen mit z-push kommen kann, wenn man ein self-signed Zertifikat verwendet. (die Konfiguration in diesem Artikel, verwendet ein self-signed Zertifikat.)

- Windows Phone / Mobile Nutzer müssen das Zertifikat eventuell auf dem Mobilgerät installieren, damit es funktioniert.

- Mit einem offiziellen SSL-Zertifikat, gibt es keine Probleme mit z-push

Mobile Device Management (mdm)

Das letzte Modul, das ich kurz besprechen möchte ist das „Mobile Device Management“ – kurz mdm. Mittlerweile sollte klar sein, dass man das komprimierte File wieder über https://download.kopano.io/community/ beziehen kann.

Der Installationsvorgang ist bitte ebenso – wie bereits bekannt – zu vollziehen.

cd /tmp wget https://download.kopano.io/community/mdm:/mdm-2.1.0.20_16-Debian_8.0-all.tar.gz tar xvfz mdm-2.1.0.20_16-Debian_8.0-all.tar.gz cd mdm-2.1.0.20_16-Debian_8.0-all dpkg -i *.deb apt-get -f install dpkg -i *.deb

Konfiguration

Die zu erledigenden Anpassungen, halten sich sehr stark in Grenzen.

nano /etc/kopano/webapp/config-mdm.php

Die Datei sollte nach der Anpassung so aussehen, wobei der Wert des PLUGIN_MDM_SERVER dem FQDN des Kopanoservers entsprechen muss. (mit localhost bzw. 127.0.0.1 hat es bei mir nicht funktioniert).

Verwendung

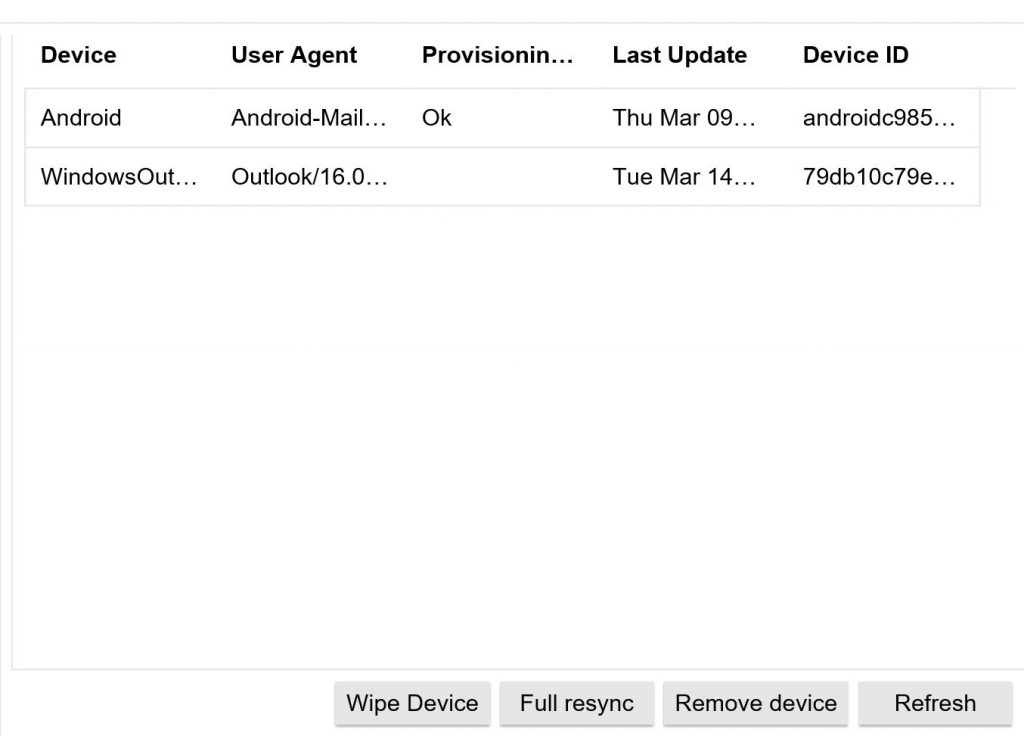

In der Webapp -> Menü Einstellungen -> MDM, sollten spätestens nach einem Klick auf den Button „Refresh“ alle Geräte / Programme aufscheinen, die per z-push mit dem Server (Mailkonto) synchronisieren.

Mit mdm kann somit per Webapp Einfluß auf die Devicesynchronisierung genommen werden.

Schlussworte

Ich hoffe, ich konnte mit meinen 3 Artikeln zum Thema „Kopano“ einen kleinen Einblick in die Leistungsfähigkeit dieser Groupwarelösung bieten, obwohl ich nicht alle der vorhandenen Module besprochen habe.

Vielen Dank für das Interesse!

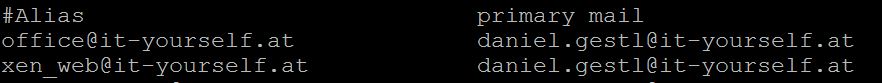

Nachdem die Datei gespeichert wurde, muss sie für Postfix lesbar gemacht werden:

Nachdem die Datei gespeichert wurde, muss sie für Postfix lesbar gemacht werden: