Auch, wenn das Thema absolut nichts Neues mehr ist, möchte ich kurz auf die Thematik der immer wiederkehrenden Trojanerwellen zu sprechen kommen. Vielleicht hilft es ja ein wenig, die Sinne zu schärfen und einer Infektion entgegen zu wirken.

Emotet und diverse Cryptolocker sind nach wie vor sehr präsent in diversen Fachzeitschriften / im Internet und sorgen bei so manchem Administrator für Gänsehaut. Doch wie kann man sich die „boshaften Zeitgenossen“ eigentlich einfangen?

Infektionswege und Gegenmaßnahmen

Anhänge in Emails

Im Falle diverser Cryptolocker (Trojaner) und auch bei Emotet, wird meistens auf das altbekannte Medium „Email“ zurückgegriffen. Die Vorgangsweise ist also im Großen und Ganzen gleich geblieben, wie in früheren Jahren. Mit einem großen Unterschied: Die „bösartigen Mails“ sind heutzutage in perfektem Deutsch formuliert und sogar auf das Ziel / die Zielgruppe zugeschnitten.

So kann es gut sein, dass man ein Mail im Posteingang vorfindet, dessen Inhalt (ggf. der Anhang) einem gerade aktuellen Tätigkeitsfeld, einem laufenden Projekt, einer Stellenausschreibung etc. entspricht.

Der Empfänger soll sich sicher fühlen. Ganz nach dem Schema: Den Absender kenne ich, der Kontext ist bekannt, da kann nichts passieren. Das Mail / den Anhang kann ich ohne Bedenken öffnen!

Makros in Officedokumenten

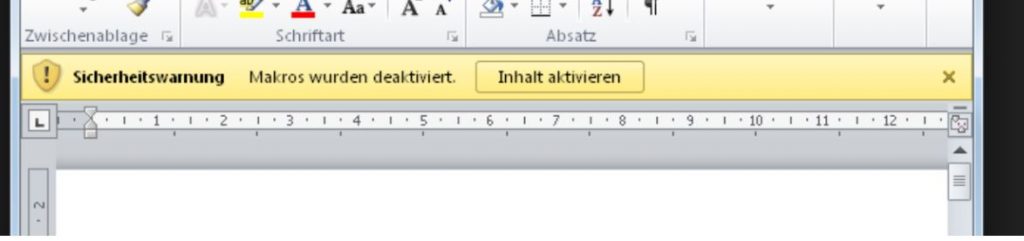

Ein Makro, ist in Officedokumente eingebetteter Code, der im Hintergrund diverse Anweisungen ausführt. Eine normale Word- oder Exceldatei, die nur Text und Grafiken enthält, wird den Anwender NIE auffordern, die Makros zu aktivieren!

Man erhält ein Mail mit einem Officedokument, welches nach dem Öffnen darum ersucht, die Makros zu aktivieren. Die Aufforderung zum Öffnen kann z.B. so aussehen

Das Ganze geht auch noch etwas aufgehübscht:

Tipp 1

Sofern keine Makros in MS Office verwendet werden, können die Makros auch komplett deaktiviert werden = Alle Makros ohne Benachrichtigung deaktivieren.

Die Makrosicherheitseinstellungen sind im Sicherheitscenter von Word/Excel/Powerpoint zu finden und müssen separat für jede einzelne Anwendung (Word, Excel…) konfiguriert werden!

Datei -> Optionen -> Sicherheitscenter (Trust Center) -> Einstellungen für das Sicherheitscenter -> Makroeinstellungen

Die Makrosicherheit von Office sollte zumindest so konfiguriert werden, dass vor dem Ausführen von Makros nachgefragt wird (=Standardeinstellung). Der genaue Wortlaut dieser Einstellungen lautet: Alle Makros mit Benachrichtigung deaktivieren.

Es geht auch im ZIP und PDF Format

Abgesehen von oben erwähnten Officedokumenten, kann es natürlich auch vorkommen, dass man Dateien im ZIP Format erhält, die -in entpackter Form- ein Officedokument beinhalten. Auch PDF-Dateien, die wiederum einen Link enthalten sind möglich

Es müssen nicht immer Anhänge sein

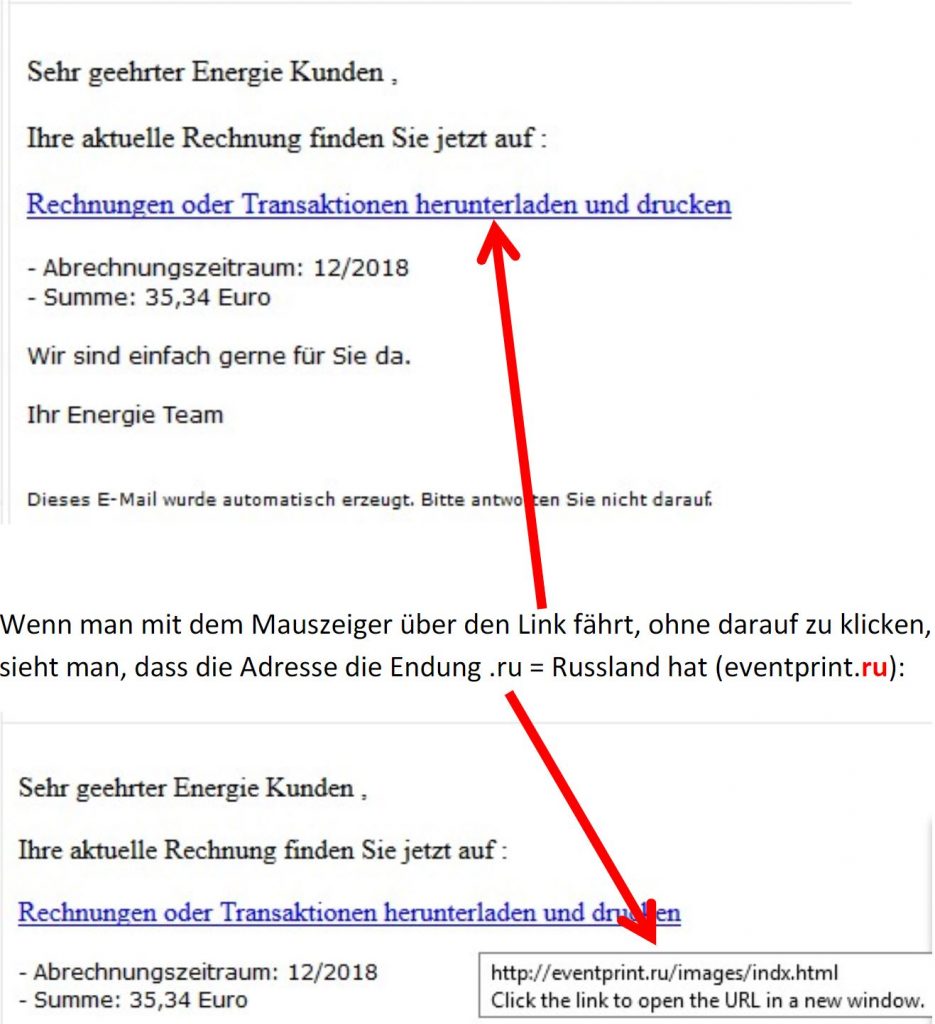

Nicht immer ist ein Anhang der Wegbereiter einer Infektion!

Ab und zu werden auch Links in Emails eingebettet, die dann wiederum auf Seiten führen, die Dateien mit Schadcode enthalten können. Diese Mails sind mittlerweile in perfektem Deutsch formuliert und kommen von vermeintlich bekannten Absendern (in untenstehendem Fall, kam die Mail -auf den ersten Blick- von einem bekannten österreichischen Energielieferanten):

Tipp 2: Sicherheitsaktualisierungen zeitnah einspielen

Auch wenn vielen bekannt sein dürfte, dass es in letzter Zeit mit Microsoft so einige Updateprobleme gab, sollte man unbedingt sämtliche vorhandenen Sicherheitsaktualisierungen einspielen, sobald diese veröffentlicht worden sind.

Ich spreche hier nicht nur von MS-eigenen Aktualisierungen, sondern auch von diversen Updates für z.B. Java, Flash, PDF-Viewer etc.

Für Windowsnutzer heißt das vor allem: Den Windowsupdatedienst NICHT deaktivieren! Im Firmenumfeld einen WSUS-Server einsetzen!

Vielleicht denkt sich jetzt ein Leser/ eine Leserin: Was hilft mir ein Sicherheitsupdate, wenn ich mir den Schadcode per Email auf den Rechner hole?

Nun, im Hinblick auf „die Aktivierung des Trojaners“ im Netzwerk / auf dem PC, hilft das Einspielen von Sicherheitsupdates meist nicht. Aktiviert wird das Schadprogramm so gut wie immer durch den User. ABER: Sofern es dem Trojaner gelingt, Schadcode nachzuladen, versucht dieser dann bekannte Sicherheitslücken innerhalb von Programmen – vor allem innerhalb eines Netzwerkes – auszunutzen.

Beispiel: https://de.wikipedia.org/wiki/EternalBlue

Bei Vorhandensein eines gepatchten Systems, gelingt dies oft nicht.

Tipp 3: Virenschutz mit aktuellen Virendefinitionsdateien einsetzen

Unter Windows sollte unbedingt ein Virenschutz eingesetzt werden, der laufend aktualisiert wird. Auch wenn die Hersteller von Schutzsoftware meistens einen Schritt „hinten nach“ sind, gehört dies zum Grundschutz einer Windowsinstallation.

Tipp 4: Kontrolle und Beschränkung des ein-/ausgehenden Datenstroms / SSL inspection

Ein Teil dieses Tipps, ist eher im Firmenumfeld umsetzbar, da hier meistens Firewallappliances eingesetzt werden, um dein eingehenden / ausgehenden Datenstrom auf Schadcode zu untersuchen. Im privaten Umfeld, wird man sich vermutlich keine hochpreisige Appliance leisten wollen.

Kontrolle des ausgehenden Datenstroms: Wenn man sich vor Augen hält, dass in vielen Fällen Schadcode aus dem Internet nachgeladen wird, wird klar, dass der ausgehende Datenstrom gescannt werden muss. In Kombination mit dem Scannen auf Schadsoftware, sollten – wenn möglich – auch DNS-Blacklists, bekannte Botnet-Adressräume abgefragt und blockiert werden.

Damit einhergehend, sind ausgehend nur die unbedingt notwendigen Ports zu öffnen. (z.B. nur 80 = HTTP, 443 = HTTPS, 53 = DNS).

SSL Inspection: Sofern vorhanden, sollte unbedingt die SSL Inspection (scannen von verschlüsselten Verbindungen) aktiviert werden. (Damit verschlüsselte Verbindungen im Browser weiterhin funktionieren, muss das von der Appliance verwendete SSL-Zertifikat in den Browser / in den Windowszertifikatsstore importiert werden).

Warum SSL-Inspection? Der Grund hierfür ist, dass der Schadcode ggf. ja auch über eine HTTPS – Verbindung nachgeladen werden könnte. Wird SSL nicht gescannt, wird der Schadcode nicht erkannt.

Tipp 5: Schutz vor Spamnachrichten

Viele der „bösen“ Mails, werden über bekannte Spamquellen versendet. Durch den Einsatz von Spamfiltern und der Abfrage von Spamlisten, kann die Flut der eingehenden Spammails eingedämmt wreden. Optimalerweise gelangen so gut wie keine Spammails mehr in das Postfach.

Sofern man beispielsweise postfix als Mailserver einsetzt, reicht ein zusätzlicher Eintrag beim Parameter smtpd_recipient_restrictions um Spamlisten abzufragen. Abgesehen davon, kann auch noch auf Greylisting, Spamassassin etc. zurückgegriffen werden.

Die beste Spammail, ist die Mail, die nicht ins Postfach gelangt! (Etwas optimistisch formuliert: Keine Spammail, Kein Schadcode!)

Tipp 5: Schulung der Mitarbeiter / Familienmitglieder

Es sollte laufend bzw. zumindest in regelmäßigen Abständen auf die Bedrohungslage hingewiesen werden. Man sollte aber darauf achten, dass man nicht zu oft informiert, um gewisse „Ermüdungserscheinungen“ zu verhindern. (Schon wieder ein Infomail über Trojaner, kenn ich schon…).

Tipp 6: Backup, Backup, Backup…

Normalerweise hätte dieser Punkt bereits ganz am Anfang erwähnt werden müssen. Ohne regelmäßiges Backup, ist man im Falle einer Infektion verloren!

Das Backup MUSS unbedingt offline vorliegen. Es hilft nichts, täglich ein Backup der Arbeitsdaten auf ein NAS zu machen, welches permanent im Netzwerk ist. Die Gefahr, dass auch die Daten am NAS kompomittiert werden könnten ist einfach zu hoch. Neben der „online“ Sicherung, muss regelmäßig auch eine Sicherung auf ein Offline-Medium durchgeführt weden. Als Offline-Medium kommt z.B. eine externe USB Platte in Frage. Auch Bandlaufwerke sind wieder auf der Tagesordnung. Verhältnismäßig günstig, bei hoher Datendichte. Ein Bandlaufwerk kostet allerdings „einiges“.

Tipp 7: Nie mit Administratorrechten arbeiten

Der Administrator(account) ist nur für Installationsarbeiten heranzuziehen. Für das tägliche Arbeiten, sollte ein Standardbenutzer mit eingeschränkten Rechten verwendet werden.

Dies gilt vor allem im Firmenumfeld, sollte aber auch @home jedenfalls in Betracht gezogen werden.

Fazit

Man kann einige Schritte setzen, um einer Infektion und einem Datenverlust entgegenzuwirken. Im Worst-Case kommt es auf ein gutes Backup- / Restorekonzept an. Bei all den Möglichkeiten, sich „einzuigeln“ ist eines immer gewiss: 100%ige Sicherheit gibt es nicht. 😉

Wünsche, Anregungen, Ergänzungen und auch konstruktive Kritik per Kommentar gerne gelesen!